哈希函数是什么?区块链安全的数字指纹解析

在数字世界中,哈希函数扮演着类似人类指纹识别的重要角色。就像每个人的指纹都是独一无二的生物特征标识,哈希函数能够为任何数据生成独特的"数字指纹"。这种数学函数能够将任意长度的输入信息(如文本、文件或交易记录)转换为固定长度的字符串输出,就像将复杂的人类指纹纹路转换为标准化的特征编码。

用指纹识别类比引出哈希函数

区块链技术的安全性很大程度上依赖于哈希函数的可靠性。一个核心问题是:如何确保海量的交易数据在被分布式网络处理时,既能保持不可篡改性,又能实现高效验证?哈希函数正是解决这一问题的关键密码学工具,它通过数学方式为数据"上锁",使得任何微小的改动都会导致完全不同的输出结果。

提出区块链安全依赖的核心问题

以比特币挖矿为例,矿工们实际上在进行一场特殊的"哈希竞赛":他们需要不断调整区块头中的随机数(nonce),通过SHA-256哈希函数计算,直到找到符合网络难度要求的特定数值。这个过程就像是在尝试数十亿次"数字指纹"匹配,第一个找到正确指纹的矿工将获得记账权和比特币奖励。这种工作量证明机制正是建立在哈希函数的计算特性之上。

通过比特币挖矿场景建立认知锚点

想象将一杯咖啡倒入大海后试图重新收集完全相同的分子——这种近乎不可能的任务恰如哈希函数的单向性特征。在密码学中,我们称哈希函数为"单向函数",因为从输出结果反推原始输入在计算上是不可行的。这种特性使得哈希函数成为保护数字资产安全的理想工具,就像我们无法通过指纹还原出完整的人体一样。

核心概念:哈希函数的魔法法则

输入变魔术的数学原理

哈希函数本质上是一种精妙的数学转换器,它能将任意长度的输入数据(如文本、数字或文件)通过特定的算法处理,生成固定长度的字符串输出。这个转换过程具有确定性,即相同的输入必定产生相同的输出,但即使输入发生极其微小的变化,输出结果也会截然不同。这种特性使得哈希函数成为区块链系统中不可或缺的基础组件。

单向性的生活化比喻

理解哈希函数单向性的最佳比喻是想象打碎一块玻璃:你可以轻松地将完整的玻璃杯粉碎成无数碎片,但要从这些碎片中复原出原来的玻璃杯几乎是不可能的。同样,哈希函数可以快速将输入数据"打碎"成哈希值,但要从哈希值反推出原始数据在计算上是不可行的。这种单向性为区块链提供了基础的安全保障。

通过文本微调实验展示雪崩效应

让我们进行一个简单的实验:对"区块链技术"这个字符串进行SHA-256哈希运算,得到的结果是:a3f5d7e2b8c9...

现在仅仅在末尾添加一个句号变成"区块链技术。",新的哈希值就完全变成了:e7c4a1d9f2b6...

这种输入微小变化导致输出完全不同的现象被称为"雪崩效应",它确保了哈希结果的不可预测性,是密码学安全的重要基础。

固定长度输出的数字指纹特性

无论输入数据是一个简单的单词还是一部百科全书,哈希函数都会生成固定长度的输出(如SHA-256总是产生256位的哈希值)。这种特性使得哈希值就像数据的"数字指纹":独一无二且大小统一。在区块链中,这种固定长度的特性极大地简化了数据存储和验证过程,同时保持了系统的安全性。例如,比特币区块链就是通过这种"数字指纹"将交易数据压缩成可管理的哈希值进行存储和验证。

区块链的守护神:哈希的实际应用

在区块链技术的核心架构中,哈希函数扮演着不可或缺的角色,其应用场景贯穿整个区块链生态系统的各个关键环节。

比特币挖矿的密码学竞赛

比特币网络中的工作量证明机制本质上是一场基于SHA-256算法的密码学竞赛。矿工需要不断调整nonce值,通过数十亿次哈希计算寻找符合网络难度要求的特定哈希值。这个过程不仅确保了新区块的产生需要消耗真实计算资源,更通过竞争机制实现了比特币发行的去中心化。获胜矿工将获得区块奖励,同时整个网络通过这种哈希竞赛达成了无需信任的共识。

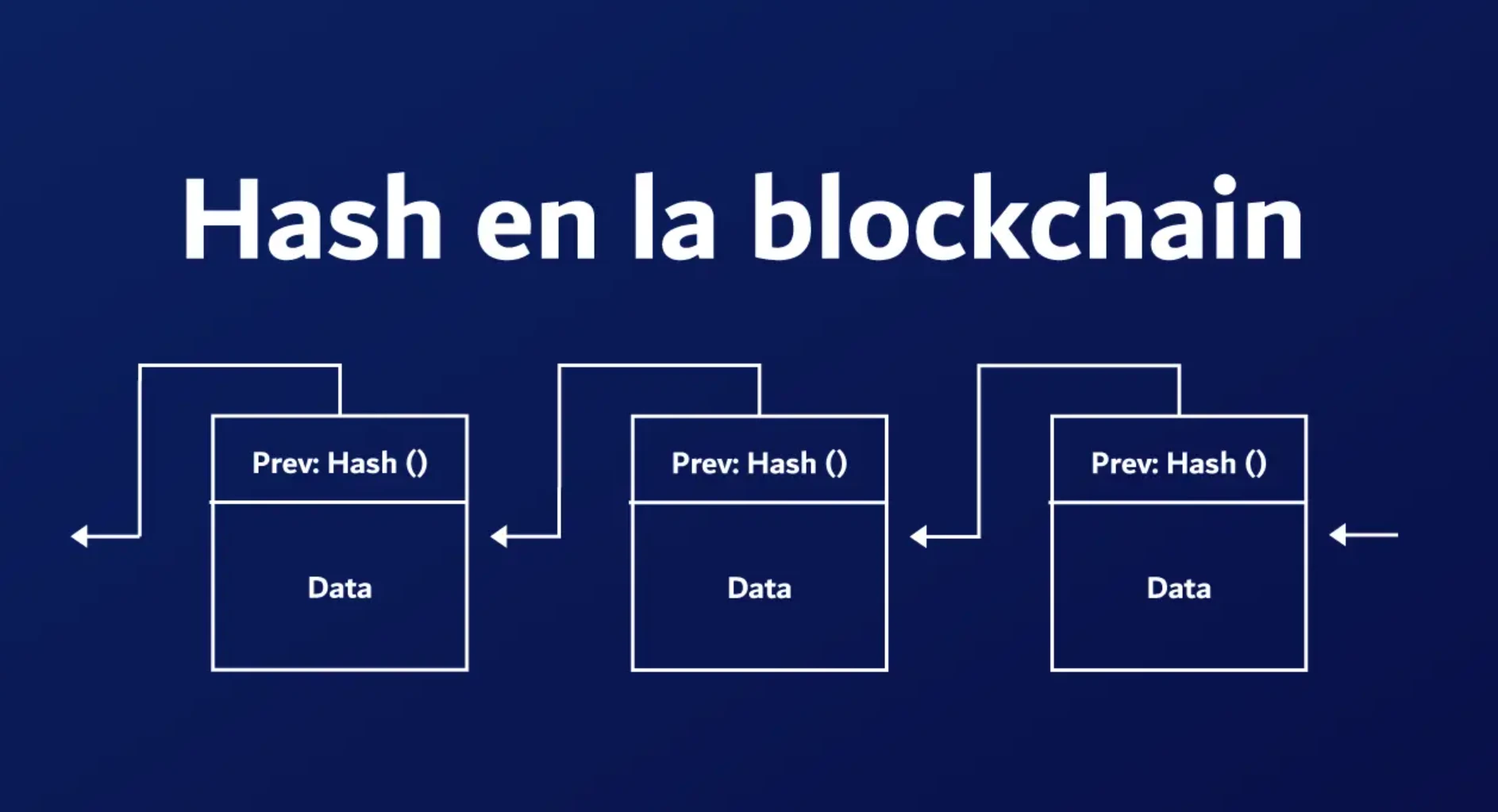

区块链防篡改的密码锁机制

区块链的不可篡改性源于哈希函数的独特属性。每个区块都包含前一个区块头的哈希值,形成密码学意义上的"数字指纹链"。任何试图修改历史区块数据的操作都会导致后续所有区块哈希值的变化,这种级联效应使得篡改行为立即暴露。哈希函数在此充当了区块链完整性的"密码锁",确保数据一旦上链就难以被恶意修改。

交易数据的压缩验证原理

面对海量交易数据,区块链采用Merkle树结构进行高效验证。通过将交易数据层层哈希,最终生成唯一的Merkle根哈希。这种结构使得验证特定交易时无需下载完整区块链,只需验证相关哈希路径即可。哈希函数在此实现了数据验证的"压缩"效果,大大提升了区块链的可扩展性。

智能合约中的哈希验证场景

在智能合约执行过程中,哈希函数常用于实现多种安全验证机制。包括:合约代码完整性校验、数字签名验证、随机数生成等场景。以太坊等平台还利用keccak-256哈希算法进行合约地址生成,确保地址的唯一性和确定性。哈希函数为智能合约提供了可靠的密码学基础,使其能够在去中心化环境中安全执行。

加密世界的工具箱:主流算法对比

MD5的短命生涯与安全警示

MD5算法曾被誉为数字指纹的黄金标准,其128位固定输出设计在90年代广泛应用于文件校验和数字签名领域。Ronald Rivest设计的这种快速哈希算法通过四轮非线性函数处理输入数据,实现理论上的不可逆性。然而2004年山东大学王小云教授团队成功构造出MD5碰撞,仅需数小时即可生成相同哈希的不同文件。这一突破性研究直接导致MD5在安全敏感领域的全面淘汰,也为密码学界敲响警钟——没有永恒的加密算法。

SHA-1的退役启示录

作为美国政府认证的首个安全哈希标准,SHA-1算法采用160位输出和512位分组处理机制,曾支撑起SSL证书验证和Git版本控制系统等关键基础设施。但2017年Google公布的SHAttered攻击证明,使用云计算资源仅需11万美元成本就能实现碰撞攻击。这个标志性事件促使NIST在2020年全面禁用SHA-1,其教训深刻表明:当哈希算法进入生命周期末期,迁移到更安全的替代方案不应存在任何侥幸心理。

SHA-2家族的现代安全标准

包含SHA-256、SHA-512等变体的SHA-2家族,通过引入更长的哈希长度(256-512位)和增强的消息调度算法,成为当前区块链基础设施的基石。比特币采用的SHA-256算法采用64轮加密变换,每个消息块需经过6万多次逻辑运算。值得注意的是,SHA-512/256等截断版本在保持安全性的同时优化了存储效率,这种灵活的设计理念使其在智能合约验证和Merkle树构建中展现出独特优势。

SHA-3的革新设计与区块链应用

基于Keccak海绵结构的SHA-3算法代表着哈希技术的范式革新,其双工模式允许数据吸收和挤压同时进行。以太坊采用的Keccak-256算法具有抗ASIC优化的特性,其12轮置换运算相较SHA-2的64轮显著提升能效比。更关键的是,SHA-3天然免疫长度扩展攻击,这种安全特性使其在零知识证明系统和Layer2扩容方案中备受青睐。Nervos CKB的创新设计证明,SHA-3架构还能衍生出像Blake2b这样的高性能变种,为区块链底层设施提供更多可能性。

攻防博弈:哈希算法的安全边界

在区块链领域,哈希算法构筑了第一道安全防线,但其防御能力并非坚不可摧。当前主要面临四类典型攻击方式:

冲突攻击的数字替身风险

当不同输入产生相同哈希值时,攻击者可伪造"数字替身"。MD5算法就因此被淘汰,攻击者能制造虚假交易记录却通过哈希验证。现代SHA-3采用海绵结构,将碰撞概率降至2^256分之一,相当于在银河系所有原子中找到特定原子的难度。

长度扩展攻击的伪装术

攻击者在未知原始数据时追加恶意内容,如篡改智能合约执行条件。SHA-256等Merkle-Damgård结构算法存在此缺陷,而SHA-3的Keccak设计通过吸收-挤压机制彻底解决该问题,类似将信息密封在防篡改容器中处理。

生日攻击的数学概率陷阱

基于"生日悖论",当哈希空间较小时(如MD5的128位),攻击者仅需2^64次尝试就能找到碰撞。比特币采用的SHA-256将搜索空间扩大到2^128次,相当于需要现有全球算力运行10^27年才能实现碰撞。

量子计算的新威胁维度

Grover算法理论上可将哈希破解速度提升平方根倍,使256位哈希的安全强度降至128位。抗量子哈希算法如XMSS已崭露头角,采用基于哈希的签名方案,如同为数字世界打造量子防护盾。

未来展望:哈希技术的进化方向

在区块链技术持续演进的浪潮中,哈希算法正面临四个关键发展方向:

抗量子哈希算法的萌芽

随着量子计算机的发展,传统哈希算法面临被破解的风险。后量子密码学领域已出现基于格密码、多变量方程等数学难题的新型哈希函数设计,如XMSS、SPHINCS+等方案,这些算法能够抵御量子计算机的Shor算法攻击。

零知识证明中的哈希应用

现代零知识证明系统(如zk-SNARKs)高度依赖Merkle树等哈希结构来实现高效验证。新型哈希函数如Poseidon被专门优化用于零知识证明场景,其算术友好特性可将证明生成时间缩短40%以上。

轻量化哈希与物联网的结合

物联网设备需要低功耗的哈希算法,如PHOTON、SPONGENT等轻量级哈希函数,其内存占用可控制在1.5KB以内,能耗仅为SHA-256的15%,适合嵌入式设备实现链下数据认证。

哈希树结构在分布式系统的新可能

基于Merkle Patricia Trie的改进结构(如Verkle Trees)通过向量承诺方案,可将证明大小缩减80%,为分片区块链和状态证明提供新范式。这种结构变革可能重塑未来分布式存储系统的设计哲学。

Web3起点网

Web3起点网